Jak korzystać z Potopu anonimowo

Potop jest jednym z najpopularniejszych lekkich klientów torrentów na świecie. Jest ukochany, ponieważ jest open source, bez reklam i niezwykle elastyczny. Może być nawet obsługiwany zdalnie jako skrzynka nasienna. Tak, Potop jest niezwykle potężny, ale od razu ma takie same luki w zabezpieczeniach, jak każde inne oprogramowanie Torrent.

W tym przewodniku pokażemy najczęstsze sposoby wycieku Twojej prawdziwej tożsamości za każdym razem, gdy pobierasz torrenty bez ochrony. Następnie pokażemy, jak je naprawić raz na zawsze.

Jeśli korzystasz z klienta torrenta innego niż Potop, mamy również przewodniki na temat anonimowego korzystania z uTorrent lub Vuze.

Gotowy? Zróbmy to.

Luki w zabezpieczeniach Torrent Security

Istnieją dwa podstawowe sposoby upublicznienia Twojej działalności torrentowej.

- Twój adres IP jest publicznie widoczny dla każdego peera w każdym roju torrentów, do którego dołączasz.

- Twój dostawca usług internetowych (Internet Service Provider) z łatwością monitoruje Twoją aktywność i widzi pobierane pliki

Przeciek nr 1: Twój adres IP jest widoczny dla wszystkich

Twój adres IP jest unikalnym adresem internetowym przypisanym Ci przez dostawcę Internetu i można go prześledzić bezpośrednio do Ciebie. Aby zobaczyć aktualny adres IP, odwiedź narzędzie IPvanish Check IP Tool i spójrz na pasek u góry strony.

Twój adres IP zostanie wyświetlony na górze strony

Jeśli nie używasz narzędzia do ukrywania swojego prawdziwego adresu IP, liczba ta będzie widoczna dla każdego peera w twoim roju torrentów. Roje te osiągają liczbę 1000, a nawet dziesiątki tysięcy!

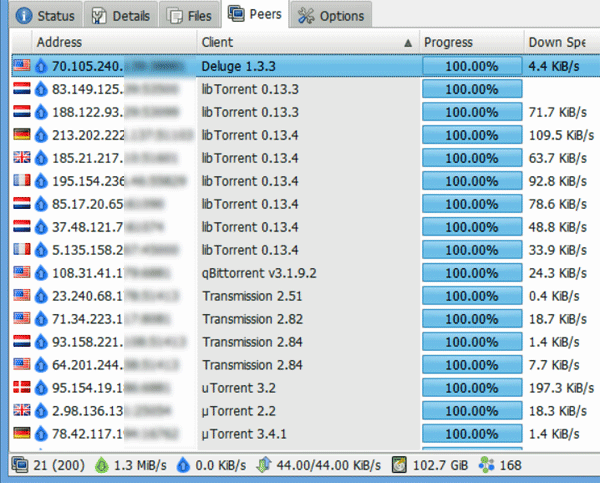

Oto krótka prezentacja tego, jak łatwo można zobaczyć adresy IP użytkowników:

- Otwórz Potop

- Wybierz dowolny aktywny torrent

- Kliknij kartę „Peers”

- Teraz możesz zobaczyć adres IP każdego peera, z którym jesteś obecnie połączony.

Oto lista równorzędnych torrentów Linux typu open source…

Deluge Peer List (z adresami IP) z torrenta Linux

Jak widać, niezwykle łatwo jest komuś monitorować i identyfikować poszczególnych użytkowników torrentów, po prostu łącząc się z wieloma rojami jednocześnie i rejestrując adresy IP członków roju.

Na szczęście pokażemy Ci, jak uzyskać anonimowy, niewykrywalny adres IP w dalszej części tego artykułu!

Ok, to prowadzi nas do wycieku nr 2, który jest…

Wyciek # 2: Twój dostawca usług internetowych może monitorować i ograniczać Twoją aktywność torrentową

Wszystkie dane przesyłane do / z twojego komputera muszą przechodzić przez serwery Twojego dostawcy Internetu. O ile nie szyfrujesz ruchu przy użyciu usługi wirtualnej sieci prywatnej (która nauczy Cię, jak to zrobić wkrótce), będą mogli zobaczyć wszystko, co robisz online.

Twój dostawca usług internetowych może łatwo zobaczyć:

- Że używasz Bittorrenta

- Jakie pliki przesyłasz / pobierasz

- Ile danych przesłałeś

- Jakie witryny odwiedzasz

Usługodawcy internetowi nie tylko monitorują Twoją aktywność, ale także zazwyczaj przechowują dzienniki Twojej historii online.

W rzeczywistości przepisy dotyczące zatrzymywania danych w Unii Europejskiej i Stanach Zjednoczonych wymagają od dostawców usług internetowych przechowywania dzienników połączeń przez co najmniej 6 miesięcy! (I wielu dostawców usług internetowych utrzymuje je dłużej).

Dwa narzędzia do anonimowego torrentowania: (VPN & Pełnomocnik)

Istnieją dwa narzędzia, za pomocą których można ukryć swoją aktywność torrentową:

- VPN (Wirtualnej sieci prywatnej)

- Serwer proxy

Chociaż mają podobieństwa, każdy ma swoje zalety i wady. Aby uzyskać to, co najlepsze z obu światów (i znacznie zwiększyć swoje bezpieczeństwo) możesz używać obu jednocześnie.

Zarówno VPN, jak i proxy kierują twój ruch przez serwer innej firmy, który ukrywa twój prawdziwy adres IP i zastępuje go adresem IP serwera, z którym jesteś połączony. Ten (anonimowy) adres IP będzie widoczny dla twoich rówieśników torrent.

Jeśli korzystasz z serwera proxy lub sieci VPN, która nie prowadzi dzienników, nie ma możliwego do śledzenia połączenia między Twoim prawdziwym adresem IP a nowym (anonimowym) adresem IP.

Ok, spójrzmy na różnice między proxy a VPN…

Serwer proxy

| Wirtualnej sieci prywatnej

|

Tak więc dwie najważniejsze różnice między proxy a VPN to:

Różnica nr 1 – serwer proxy nie szyfruje danych:

Szyfrowanie jest jak tunel chroniony hasłem owinięty wokół wszystkich danych przychodzących / wychodzących. Jeśli nie masz klucza (hasła), nie możesz odczytać danych. Uniemożliwia to twojemu dostawcy usług internetowych monitorowanie twoich pobrań, a nawet sprawdzenie, czy używasz bittorrenta.

Szyfrowanie może również zapobiegać ograniczaniu przez dostawcę usług internetowych (spowalnianiu) ruchu torrentowego, a także usługom przesyłania strumieniowego wideo, takim jak Netflix i YouTube. .

Dobra wiadomość jest taka większość popularnych klientów VPN (w tym Potop) ma możliwość szyfrowania ruchu torrentowego dla Ciebie, nawet jeśli używasz niezaszyfrowanego serwera proxy do ukrycia swojego adresu IP. Porozmawiamy o tej funkcji nieco później.

Różnica # 2 – tunel proxy kieruje ruchem tylko torrenty, tunel VPN trasuje wszystko tak samo:

Po podłączeniu do sieci VPN przejmuje ona całe twoje połączenie internetowe. Każda część wysyłanych i odbieranych danych przechodzi teraz przez tunel VPN. Oznacza to, że twoje torrenty, przeglądanie stron internetowych, przesyłanie strumieniowe wideo itp. Będą przechodzić przez ten sam tunel danych i będą używać tego samego adresu IP (przypisanego przez VPN).

Serwer proxy jest trochę inny. Serwer proxy chroni program trasy 1 lub protokół osobno od reszty. Możesz użyć serwera proxy do torrentów lub możesz go użyć do przeglądarki internetowej lub dowolnego innego programu z obsługą proxy.

Niezależnie od tego, który program korzysta z proxy, dane zostaną skierowane przez tunel proxy. Dane dla każdego innego programu będą kierowane normalnie. Dzięki temu Twój torrentowy adres IP jest unikalny.

Porada od specjalistów: jeśli chcesz tego, co najlepsze z obu światów, możesz użyć serwera proxy dla torrentów, w tunelu VPN, który daje ci to, co najlepsze z obu światów. Szyfrowanie + Oddzielny routing torrentów.

Aby uzyskać więcej informacji na ten temat, przeczytaj nasz przewodnik Proxy vs. VPN for torrents.

Jak korzystać z potopu anonimowo (metoda VPN)

VPN to najłatwiejszy sposób na zmianę adresu IP torrenta Potop i szyfrowanie ruchu torrent. Polecamy tylko dostawcom VPN, którzy mają łatwą w użyciu aplikację komputerową, dzięki której połączenie z serwerem VPN jest tak proste, jak 1 kliknięcie.

Nasze najczęściej polecane VPN dla Potopu to:

- Prywatny dostęp do Internetu – 3,33 USD / miesiąc (abonament roczny)

- IPvanish – 6,49 USD / miesiąc (abonament roczny)

- Torguard – 4,99 USD / miesiąc (abonament roczny)

- Proxy.sh – 3,33 USD / miesiąc (abonament roczny)

Dla większości użytkowników, Prywatny dostęp do Internetu jest doskonałym wyborem. Zostali nazwani naszymiNajlepszy torrent VPN„na 2014 r. i zapewniają doskonałą usługę VPN bez dzienników po niższej cenie niż praktycznie jakakolwiek inna firma. Obejmują również usługę proxy i VPN w każdym pakiecie, zamiast konieczności kupowania ich osobno.

Jak korzystać z VPN z Potopem

Ukrywanie potoków Potopu za pomocą VPN jest niezwykle proste:

- Połącz się z serwerem VPN (najlepiej w kraju przyjaznym torrentom, takim jak Szwajcaria, Holandia lub Kanada)

- Otwórz Potop

- Potok!

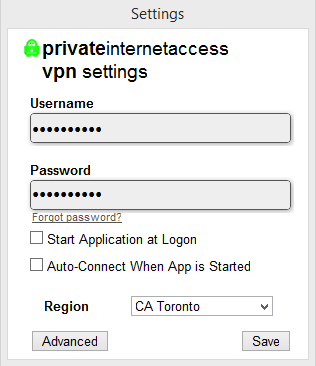

Pokażemy Ci krok po kroku, jak połączyć się za pomocą stacjonarnego klienta VPN Private Internet Access. Każde inne oprogramowanie VPN powinno być równie łatwe.

| Krok # 1 – Otwórz prywatny dostęp do Internetu Gdy otworzysz PIA po raz pierwszy po jej zainstalowaniu, zostaniesz poproszony o podanie nazwy użytkownika / hasła, które zostały wysłane e-mailem podczas subskrypcji. Informacje te zostaną zapisane przez oprogramowanie, więc nie musisz się logować za każdym razem. Możesz wybrać ładowanie PIA w systemie Windows podczas uruchamiania komputera. Możesz także włączyć automatyczne łączenie po załadowaniu. W ten sposób Twoje połączenie będzie zawsze anonimowe. Od "Region" z listy rozwijanej możesz wybrać domyślną lokalizację serwera. Wybraliśmy Toronto, Kanada. | Ustawienia PIA, ekran logowania. |

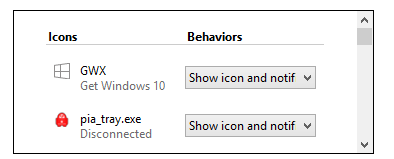

| Krok # 2 – Połącz się z serwerem W zasobniku systemowym (prawy dolny róg paska zadań systemu Windows) powinna być widoczna ikona logo PIA (rysunek „A). Po odłączeniu będzie czerwony, a po podłączeniu zielony. Jeśli nie widzisz ikony (a PIA jest otwarta), to

Gdy zobaczysz czerwoną ikonę wypróbowania PIA, połączenie jest niezwykle łatwe.

Po połączeniu możesz najechać kursorem na ikonę PIA, aby wyświetlić aktualny (anonimowy) adres IP.

| Rysunek A: Ikona PIA (na czerwono) B: Kliknij trójkąt po lewej stronie, aby wyświetlić ukryte ikony. Znajdź pia_tray.exe i wybierz „Pokaż ikonę i powiadomienia” Kliknij prawym przyciskiem myszy, aby wyświetlić menu serwera Najedź kursorem na ikonę, aby zobaczyć nowy adres IP |

Krok # 3 – Twoje torrenty są teraz anonimowe. Użyj Potopu jak zwykle.

Po połączeniu z serwerem VPN otrzymasz nowy adres IP, który będzie widoczny publicznie dla twoich rówieśników Potopu. Wszystkie przesyłane dane (przez potop lub inną aplikację) zostaną automatycznie zaszyfrowane przez VPN i nieczytelne dla Twojego dostawcy Internetu.

Jak korzystać z potopu anonimowo (metoda proxy)

Używanie proxy z Potopem wymaga nieco większej konfiguracji, aby go skonfigurować, ale ma kilka zalet w porównaniu z VPN.

Zalety serwera proxy nad VPN:

- Często wyższe prędkości

- Oddzielny adres IP tylko dla torrentów

- Jeśli połączenie z serwerem proxy nie powiedzie się, prawdziwy adres IP nie zostanie ujawniony, ponieważ Potop może połączyć się tylko za pośrednictwem serwera proxy.

Jedną z głównych wad serwera proxy jest to, że nie szyfruje on danych jak VPN. Potop oferuje wbudowaną funkcję szyfrowania, której można używać z serwerem proxy, ale ma pewne kompromisy, o których omówimy wkrótce.

Jeśli chcesz tego, co najlepsze z obu światów, używaj Proxy i VPN jednocześnie. Odwiedź prywatny dostęp do Internetu z tym linkiem, aby uzyskać usługę proxy i VPN razem za jedyne 3,33 USD / miesiąc (roczna subskrypcja).

Wybierając usługę proxy dla torrentów, upewnij się, że masz te trzy kluczowe funkcje:

- SOCKS Proxy Protocol, nie HTTP (serwery proxy HTTP mogą wyciekać informacje identyfikujące)

- Polityka „braku dzienników”, aby upewnić się, że twoje torrenty są niewykrywalne

- Specjalnie dozwolone torrenty – Nie pobieraj torrentów na proxy, który je zbanuje. To się nie skończy dobrze.

Nasi 4 ulubieni dostawcy proxy torrentów: (wszyscy są „bez dzienników” i przyjaźni z torrentami)

- Prywatny dostęp do Internetu (VPN + usługa proxy zawarta w każdym pakiecie)

- IPVanish – Socks5 + VPN jest zawarty w każdym abonamencie.

- Torguard – (Najwięcej lokalizacji serwerów. 5+ Kraje)

- Proxy.sh – (podobnie jak PIA, obejmują bezpłatną usługę proxy przy każdym zakupie VPN)

Jak skonfigurować potop z serwerem proxy SOCKS5 (krok po kroku)

Będziemy robić ten przewodnik przy użyciu serwera proxy z prywatnego dostępu do Internetu (głównie dlatego, że nie mają żadnych przewodników torrentowych krok po kroku dla swojej usługi proxy, podczas gdy większość innych usług ma).

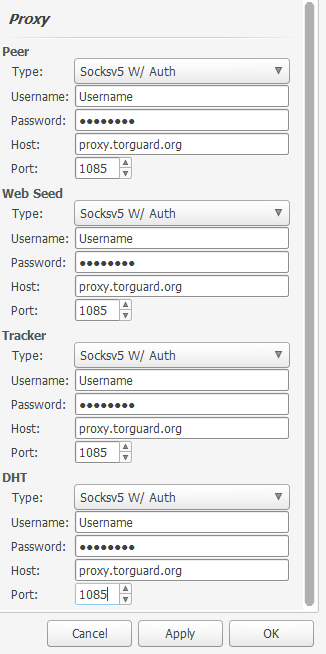

Możesz wykonać te same kroki dla innych dostawców. Oto informacje, których potrzebujesz do każdego z nich (chociaż mają one również własne instrukcje dostępne z Twojego konta):

| Torguard proxy.torguard.org (adres serwera) 1085 lub 1090 (numer portu) | Proxy.sh ext-eu.proxy.sh 1080 (comcast blokuje ten port) | BTGuard proxy.btguard.com 1025 |

Jeśli subskrybujesz prywatny dostęp do Internetu (ważne):

Login / hasło do serwera proxy nie jest takie samo jak twój login / hasło VPN. Musisz losowo wygenerować hasło proxy z poziomu panelu konta PIA (pokażemy Ci). Upewnij się, że nie pominiesz tego kroku!

Aby uzyskać login / hasło do serwera proxy PIA

- Zaloguj się do panelu sterowania konta Private Internet Access

- Kliknij przycisk „Generuj nazwę użytkownika i hasło”

- Pozostaw stronę otwartą, aby móc ją skopiować i wkleić w kroku 2 poniżej.

Generuj login / hasło proxy dla PIA (w panelu konta)

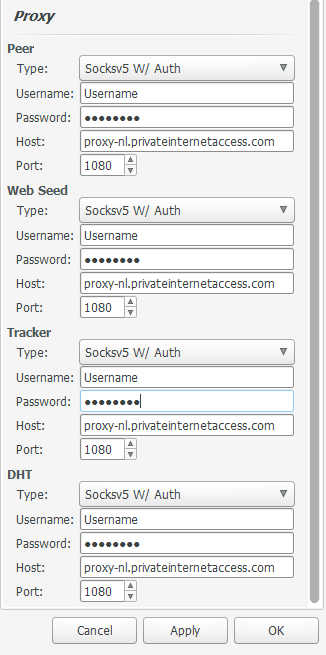

Konfiguracja Deluge Proxy Krok # 1 – Przejdź do ustawień Deluge Proxy

- Otwórz Potop

- Przejdź do menu preferencji: Edytować > Preferencje (Ctrl + P)

- Kliknij kartę „Proxy”

To powinno wyglądać tak:

Potwierdź ustawienia proxy

Krok # 2 – Skonfiguruj serwer proxy

Wykonaj następujące kroki dla każdego typu serwera proxy (peer, seed web, tracker i DHT). Jeśli nie zrobisz tego dla wszystkich, możesz przypadkowo wyciec prawdziwy adres IP za pomocą metody bezproblemowej.

- Wybierz Typ = Socksv5 W / Auth (proxy Socks5 z nazwą użytkownika / hasłem)

- Wprowadź nazwę użytkownika / hasło dostarczone przez usługę proxy

- Wpisz adres swojego hosta proxy (podany przez twoją usługę lub zobacz listę powyżej)

- Wpisz poprawny numer portu (patrz ustawienia powyżej lub skontaktuj się z dostawcą)

- Kliknij OK’

Ustawienia proxy dla PIA (po lewej) i Torguard (po prawej)

| Ustawienia prywatnego dostępu do Internetu | Ustawienia proxy Torguard |

Krok # 3 – Sprawdź swoje ustawienia

Zawsze najlepiej jest ponownie uruchomić Potop po zastosowaniu nowych ustawień proxy. Następnie otwórz torrent (najlepiej taki z dużą ilością nasion) i sprawdź, czy się pobiera.

Jeśli wszystko działa poprawnie – Gratulacje, wszystko gotowe! Twój serwer proxy jest poprawnie skonfigurowany.

Jeśli nie możesz połączyć się z urządzeniami równorzędnymi – prawdopodobnie źle podałeś szczegóły konfiguracji. Sprawdź dokładnie swój host, dane logowania i port, aby upewnić się, że są poprawne. Przeczytaj także wszelkie błędy, które pojawiają się w lewej ramce ekranu głównego (w sekcji „Trackery”)

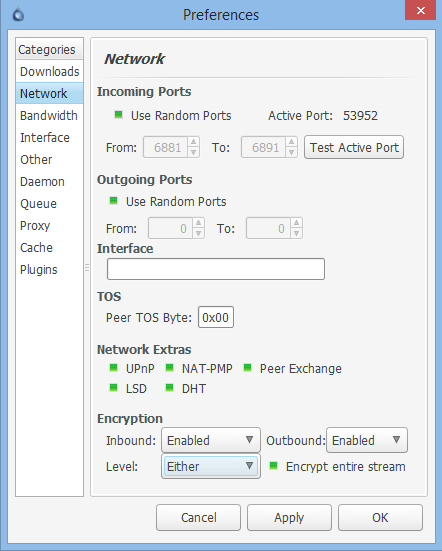

Używanie szyfrowania z potopem (opcjonalnie)

Potop oferuje wbudowane szyfrowanie dla osób, które nie korzystają z VPN. Zaletą szyfrowania jest to, że blokuje stronom trzecim (takim jak twój dostawca usług internetowych) czytanie ruchu lub sprawdzanie, czy pobierasz torrenty. To również powstrzymuje ich przed dławieniem twoich torrentów i może skutkować większymi prędkościami.

Wadą korzystania z wbudowanego szyfrowania Deluge (w przeciwieństwie do szyfrowania VPN) jest to, że działa on tylko z innymi elementami równorzędnymi, które mają włączone szyfrowanie, więc w zależności od ustawień szyfrowania może to znacznie zmniejszyć liczbę dostępnych elementów równorzędnych, co może być problemem dla źle rozstawionych torrentów.

Zalecam zacząć od szyfrowania ustawionego na „Wymuszone”, a jeśli nie możesz dotrzeć do wystarczającej liczby peerów, zawsze możesz zmienić to na „Włączone” (dostępne, ale nie wymagane).

Oto jak skonfigurować szyfrowanie…

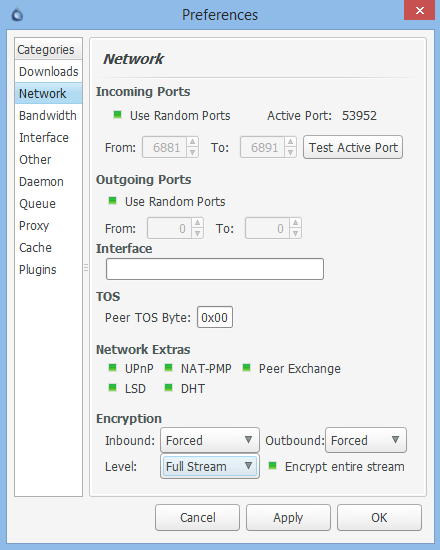

- Otwórz Potop

- Przejdź do menu Preferencje: Menu > Edytować > Preferencje

- Przejdź do zakładki „Sieć”

- Poszukaj sekcji „Szyfrowanie” u dołu

Aby włączyć (ale opcjonalnie) szyfrowanie, wybierz te ustawienia:

Te ustawienia będą szyfrować połączenia z innymi urządzeniami równorzędnymi, które mają włączone szyfrowanie, ale nadal będą łączyć się z niezaszyfrowanymi urządzeniami równorzędnymi. Nadal możesz łączyć się z każdym peerem w roju, ale nie wszystkie połączenia peer-peer będą szyfrowane.

Deluge Encryption Enabled (ale opcjonalne)

W przypadku wymuszonego szyfrowania (maksymalne bezpieczeństwo, wszystkie połączenia zaszyfrowane) wybierz następujące ustawienia:

Te ustawienia wymuszają na Potopie łączenie się tylko z innymi komputerami równorzędnymi, które mają również włączone szyfrowanie pełnego strumienia. To ustawienie ma najwyższe bezpieczeństwo (ponieważ wszystkie przesyłane dane zostaną zaszyfrowane), ale może znacznie zmniejszyć liczbę dostępnych elementów równorzędnych, co może powodować wolne pobieranie (lub nawet uniemożliwić pobranie torrenta bez elementów równorzędnych).

Wnioski i inne zasoby

Dziękuję bardzo za przeczytanie naszego Jak poprowadzić anonimowego potopu. Jeśli wykonałeś te kroki, twoje torrenty powinny być bardzo anonimowe. Upewnij się, że torrent jest odpowiedzialny.

Oto kilka artykułów, które mogą Ci się przydać:

Jak korzystać z uTorrent anonimowo

Jak korzystać z Vuze anonimowo

Jak torrentować anonimowo: edycja Android

Jak korzystać z VPN Kill-Switch w celu ochrony przed rozłączeniem VPN

Zrozumienie dzienników VPN

Proxy vs. VPN dla torrentów

Jeśli uznasz ten przewodnik za pomocny, udostępnij go (lub tylko naszą stronę) znajomemu. Możesz użyć „paska udostępniania” z lewej strony ekranu lub po prostu powiedzieć im o stronie. Dzięki!

28.04.2023 @ 11:58

estety nie będziesz musiał martwić się o wycieki danych i monitorowanie Twojej aktywności torrentowej. Potop jest świetnym klientem torrentów, ale jak każde inne oprogramowanie, ma swoje luki w zabezpieczeniach. Dlatego ważne jest, aby korzystać z narzędzi, takich jak VPN lub serwer proxy, aby chronić swoją prywatność i anonimowość podczas pobierania plików torrent. Dzięki temu będziesz mógł cieszyć się bezpiecznym i anonimowym korzystaniem z Potopu i innych klientów torrentów.